來源:中國電商物流網 發布時間:2020-8-17 8:56

護航網絡安全事件是一個跟黑客賽跑的過程,而漏洞的發現和防護是網絡空間安全戰場重要的決勝點之一。

第八屆互聯網安全大會 ISC 2020 重磅嘉賓云集,眾多論壇、海量議題,精彩而獨到的見解不斷。8月13日,360 Alpha Lab負責人龔廣在技術日移動安全論壇上,以“梯云縱:遠程Root現代安卓設備”為議題,圍繞Google Pixel設備的安全性、安卓設備的遠程攻擊面分析、六次攻破安卓設備的經驗分享、梯云縱漏洞鏈概覽、漏洞鏈中三個漏洞的細節、遠程Root Pixel手機演示等方面進行了深度探討。

眾所周知,龔廣所負責的團隊是360 安全大腦下的360 Alpha Lab,是由360兩大頂尖團隊Alpha Team 和C0RE Team組建而成,以做安卓系統安全和Chrome瀏覽器安全的漏洞挖掘為主,正是兩大安全團隊強強碰撞的火花,360 Alpha Lab早已戰績累累。就整體而言,360 Alpha Lab已發現 300+ 安卓系統漏洞(Google Qualcomm 等),獲得6次黑客大賽冠軍等,還有具體大事件如下:

2018年1月,360 Alpha Lab憑著發現“穿云箭”組合漏洞,拿到Android安全獎勵計劃(ASR)史上最高金額獎金——112,500美元獎金,而“穿云箭”漏洞在當時所引起的轟動至今仍未平復。

2019年3月,360 Alpha Lab又發現一枚可以用來ROOT國內外主流Android手機的“內核通殺”型漏洞,獲Google發表公開致謝。

2019年11月,360 Alpha Lab發現了威力更大、影響更廣、獎金更高的“梯云縱”組合漏洞,并再一次刷新Google史上最高漏洞獎金紀錄,并超越了所有廠商所開出的單項漏洞最高獎勵。

值得一提的是,對安全性極為重視的Google,其親自操刀的Pixel手機被公認為“最難被攻破”的手機。就連世界最高破解大賽Mobile Pwn2Own,自2017年至2019年,Pixel手機也是唯一未被破解的項目。并且,Google Pixel不僅僅沒有被攻破,甚至無人報名挑戰,可見攻破Pixel的難度之大。

而在此次論壇中,龔廣立足于多年的挖掘與防護經驗,就“梯云縱”漏洞如何被攻破進行了多維度分析。龔廣強調,如今Android設備root難度越來越大,而Pixel系列設備通常擁有最新的緩解措施以及系統升級和補丁,其攻擊難度不言而喻。

首先,圍繞google的Pixel手機為什么是一個艱難的目標這一問題,龔廣以安卓跟IOS這兩款移動操作系統為例提出:

從Zerodium對零點擊FCP漏洞鏈的報價來看,安卓似乎比IOS要安全一點,因為他們對安卓FCP的漏洞鏈報價是250萬美元,對IOS的是200萬美元。

假設安卓設備比IOS設備安全,在安卓設備里哪個設備更加安全一點呢?這方面從最近三年的Mobile Pwn2Own的結果來做一個說明。最近三年的Mobile Pwn2Own的結果里面,僅僅只有google的Pixel設備是唯一一款沒有被攻破的設備,其他的設備像蘋果的iPhone被攻破了7次,其他的像三星的galaxy、還有小米都被攻破了多次。

隨后,龔廣對安卓設備的遠程攻擊面進行了分析并提出,安卓設備遠程攻擊面簡單分為兩類,一類是通過互聯網發起的攻擊,另外一類是通過臨近網絡發起的攻擊。通過互聯網發起的攻擊一般來說需要一些交互,比如說你需要點擊一個鏈接,接收一個郵件或者發一個即時消息,但通過臨近網絡發起的攻擊,一般比較容易做到零點擊,臨近網絡的攻擊有包括像NFC、Wi-Fi、藍牙等等。

多維分析,干貨不斷。龔廣還結合自身實戰經驗,分享了六次在比賽以及漏洞獎勵計劃上攻破安卓手機的示例及技巧。

前三次基本上用的方法比較相似,均是先通過一個瀏覽器的漏洞獲得了一個渲染進程的權限,然后把這個漏洞轉化成一個UXSS漏洞,這樣我們便可以在google play store上,頁面上執行任意的JS代碼,也可以從google Play store上安裝任意應用,包括惡意應用。

后來,google加入了一種Site isolattion(站隔離)技術,這種技術是不同的站點會運行在不同的進程里,這也就導致了這種RCE2UXSS的技術基本上徹底失效。

在ASR 2018這兩次的攻破安卓設備使用的方法也比較類似,均是通過一個瀏覽器的漏洞鏈,然后通過一個gralloc模塊里的一個漏洞鏈,這兩個漏洞鏈均是可以獲得一個系統用戶的權限。

可見,關于“梯云縱”漏洞命名的原因呼之欲出,龔廣提出,它可以通過三個漏洞輕易的獲取手機的root權限。

第一個Chrome渲染進程的漏洞,也就是CVE-2019-5877。

第二個是一個Chrome的GPU進程里的一個漏洞就是CVE-2019-5870。

通過這兩個漏洞我們可以拿到Chrome這個APP的權限,但是如果要想拿到內核權限的話還需要另外一個漏洞的幫助,就是CVE-2019-10567,是高通GPU驅動里面的一個漏洞。

最后,龔廣對RCE 漏洞 CVE-2019-5877、提權漏洞 CVE-2019-5870、Root 漏洞 CVE-2019-10567分別進行了詳細講解,并進行了簡單的Demo展示。

基于此,不難發現作為“梯云縱”漏洞獨立發現者的360 Alpha Lab實力可見。據了解,去年,360 Alpha Lab在測試中證實,利用“梯云縱”漏洞鏈可成功繞過Google的安全防護機制,順利攻破無堅不摧的Pixel 3手機。而Pixel 3的失陷也意味著,“梯云縱”漏洞幾乎影響所有Android系統和Chrome瀏覽器,若黑客一旦利用即可任意獲取用戶敏感信息,對用戶個人隱私和財產造成極大威脅。

作為國內最大的互聯網安全公司,360 Alpha Lab率先發現了該漏洞鏈的存在,確認其具體危害和可影響范圍,并在第一時間將該漏洞提交至Google官方,協助Google實現對“梯云縱”漏洞鏈問題的修復。

眾所周知,在大安全時代,“漏洞”關乎著企業自身的安全、品牌的聲譽以及千千萬萬用戶的切身利益,一旦漏洞被不法分子搶先發現并利用,其后果不堪設想。而360安全團隊,憑借著其過硬的實力,全年無休地守護著網絡安全,與惡勢力賽跑,幫助各大企業廠商不斷完善系統安全,努力為廣大用戶提供一個安全的網絡環境。

據悉,ISC 2020技術日期間精彩不斷,全球頂尖嘉賓接連聚焦熱點、難點問題,共謀網路安全發展之道,還有安全開發與測試、XDR分析檢測、漏洞管理與研究、移動安全等多個分論壇同步上線。未來幾天,ISC2020產業日、人才日等主題日將陸續開啟,還有ISC夜談、ISC Talk、CXO等特色活動持續開播, 為永不落幕的安全大會注入最前沿、最專業的基石。

特別提醒:本網內容轉載自其他媒體,目的在于傳遞更多信息,并不代表本網贊同其觀點。其原創性以及文中陳述文字和內容未經本站證實,對本文以及其中全部或者部分內容、文字的真實性、完整性、及時性本站不作任何保證或承諾,并請自行核實相關內容。本站不承擔此類作品侵權行為的直接責任及連帶責任。如若本網有任何內容侵犯您的權益,請及時聯系我們,本站將會在24小時內處理完畢。

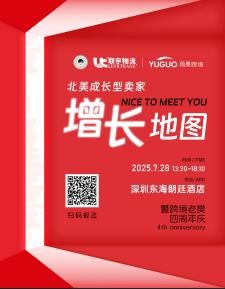

50%關稅今日生效!7月28日帶你搶灘1.3萬億北美市場!

50%關稅今日生效!7月28日帶你搶灘1.3萬億北美市場! 麥瑞克科技再度蟬聯京東天貓雙平臺大促第一

麥瑞克科技再度蟬聯京東天貓雙平臺大促第一 第四屆中國-非洲經貿博覽會:看德邦快遞如何助力展會與中非貿易

第四屆中國-非洲經貿博覽會:看德邦快遞如何助力展會與中非貿易 最低傭金降至0.6%!日用百貨和廚具行業的機會來了

最低傭金降至0.6%!日用百貨和廚具行業的機會來了 百度愛采購行業洞察:與頂尖專家共探B2B增長新機遇

百度愛采購行業洞察:與頂尖專家共探B2B增長新機遇